Методологические основы обеспечения защиты информации выделенного помещения: анализ ценности защищаемой информации

| Код | 141324 | ||

| Дата создания | 2013 | ||

| Страниц | 37 ( 14 шрифт, полуторный интервал ) | ||

| Источников | 11 | ||

| Изображений | 8 | ||

|

Файлы

|

|||

|

Без ожидания: файлы доступны для скачивания сразу после оплаты.

Ручная проверка: файлы открываются и полностью соответствуют описанию. Документ оформлен в соответствии с требованиями ГОСТ.

|

|||

Образцы страниц развернуть (37)

Содержание

Введение

На практике защита информации представляет собой комплекс регулярно используемых средств и методов, принимаемых мер и осуществляемых мероприятий с целью систематического обеспечения требуемой надежности информации, генерируемой, хранящейся и обрабатываемой на каком-либо объекте какой-либо информационной системы, а также передаваемой по каким-либо каналам. Защита должна носить системный характер, то есть для получения наилучших результатов все разрозненные виды защиты информации должны быть объединены в одно целое и функционировать в составе единой системы, представляющей собой слаженный механизм взаимодействующих элементов, предназначенных для выполнения определенных задач по обеспечению информационной безопасности. При организации обеспечения информационной безопасности закономерно возникает необходимость в создании комплексной системы защиты информации, включающей в себя:

- организационную защиту информации;

- правовую защиту информацию;

- программно-аппаратную защиту информации;

- инженерно-техническую защиту информации.

Комплексная система защиты информации предназначена обеспечивать, с одной стороны, организацию и обеспечение надежных механизмов защиты, а с другой - управление механизмами защиты информации. В связи с этим, кроме принятия организационных мер и внедрения программно-аппаратных и инженерно-технических средств, руководством должна предусматриваться организация четкой и отлаженной системы управления защитой информации на предприятии.

В данной работе рассмотрены вопросы защиты информации в выделенных помещениях, прежде всего с точки зрения ценности информации и предъявляемых требований к её безопасности.

Фрагмент работы для ознакомления

1.1 Анализ ценности и защищенности информации

Ценность информации является главным критерием при принятии решений о ее защите. Хотя было предпринято много различных попыток формализовать этот процесс с использованием методов теории информации и анализа решений, процесс оценки до сих пор остается весьма субъективным. Для оценки требуется разделение информации на категории не только в соответствии с ее ценностью, но и важностью.

Известно следующее разделение информации по уровню важности (3):

...

1.2 Принципы защиты информации в выделенных помещениях

Под выделенным помещением (ВП) понимается служебное помещение, в котором ведутся разговоры (переговоры) конфиденциального характера. Здесь речь идет о служебных помещениях, в которых отсутствуют какие-либо технические средства обработки (передачи) конфиденциальной информации. К таким помещениям относятся, прежде всего, комнаты для переговоров на фирмах, где ведутся деловые переговоры, содержащие конфиденциальную информацию

...

1.3 Обзор используемых подходов к оценке и защите информации в выделенных помещениях

В «Доктрине информационной безопасности Российской Федерации» (1), являющейся основой для формирования государственной политики в области обеспечения информационной безопасности России, выделены следующие общие методы обеспечения информационной безопасности: правовые, организационно-технические и экономические.

Экономические методы обеспечения информационной безопасности включают в себя:

...

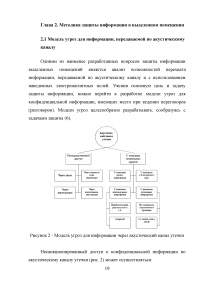

2.1 Модель угроз для информации, передаваемой по акустическому каналу

Одними из наименее разработанных вопросов защиты информации выделенных помещений является анализ возможностей перехвата информации, передаваемой по акустическому каналу и с использованием наведенных электромагнитных полей. Уяснив основную цель и задачу защиты информации, можно перейти к разработке модели угроз для конфиденциальной информации, имеющих место при ведении переговоров (разговоров). Модели угроз целесообразно разрабатывать, сообразуясь с задачами защиты

...

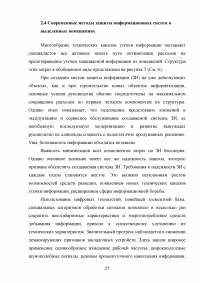

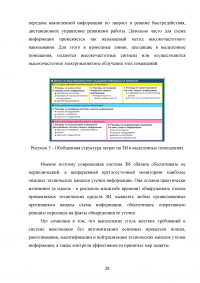

2.4 Современные методы защиты информационных систем в выделенных помещениях

Многообразие технических каналов утечки информации заставляет специалистов все активнее искать пути оптимизации расходов на предотвращение утечки защищаемой информации из помещений. Структура этих затрат в обобщенном виде представлена на рисунке 5

...

2.6 Глобальный подход к вопросам защиты информации в выделенных помещениях

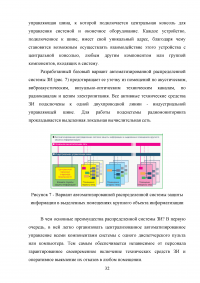

Существует, однако, и другой подход к решению проблемы. Элементы этого подхода уже довольно давно применяются в некоторых ведомствах при реализации метода электромагнитного зашумления и радиомониторинга одновременно нескольких помещений или целого здания. Суть -- в построении пространственно распределенной системы ЗИ, элементы которой способны управляться из единого центра.

...

ЗАКЛЮЧЕНИЕ

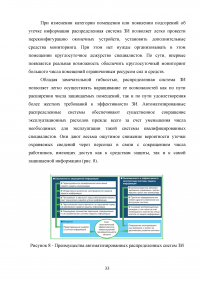

На сегодняшний день реально существуют две концепции обеспечения ЗИ в выделенных помещениях. Общепризнанной, традиционной является одна: создание локальных автономных систем ЗИ для каждого помещения. Однако ее реализация на крупных объектах информатизации не позволяет построить оптимальную систему ЗИ.

Не изменяя устоявшегося подхода к ЗИ от утечки для небольшого числа выделенных помещений, можно предложить изменить методологию решения этой задачи для крупных объектов информатизации. Действительно эффективную защиту на таких объектах способна обеспечить только автоматизированная распределенная система ЗИ. Она позволяет оптимизировать защиту по наиболее наглядному и универсальному критерию: отношению экономических затрат на создание и эксплуатацию системы к уровню надежности защиты от утечки информации.

...

Список литературы [ всего 11]

- Доктрина Информационной безопасности Российской федерации" от 9 сентября 2000 г. № пр-1895.

- Сборник руководящих документов по защите информации от несанкционированного доступа" Гостехкомиссии России, Москва, 2003 г.

- Гринберг А.С., Горбачев Н.Н., Тепляков А.А. Защита информационных ресурсов: Учебное пособие для вузов. - М.: ЮНИТА-ДАНА, 2003. 327 с.

- Домарев В.В. Защита информации и безопасность компьютерных систем. - К.: Издательство "Диасофт", 1999. - 480 с.

- Сталенков С. Сетевые решения в области защиты информации. Материалы конференции "Защита информации: актуальные проблемы" VIII Международного форума "Технологии безопасности-2007".

- ...