Обеспечение безопасного подключения рабочих станций, обрабатывающих конфиденциальную информацию, к сети Интернет

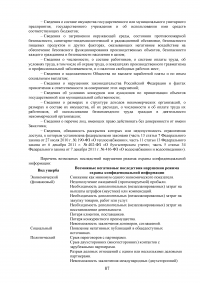

| Код | 465087 | ||

| Дата создания | 2021 | ||

| Страниц | 65 ( 14 шрифт, полуторный интервал ) | ||

| Источников | 45 | ||

|

Файлы

|

|||

|

Без ожидания: файлы доступны для скачивания сразу после оплаты.

Ручная проверка: файлы открываются и полностью соответствуют описанию. Документ оформлен в соответствии с требованиями ГОСТ.

|

|||

Образцы страниц развернуть (90)

Описание

Содержание

Введение

Создать идеальную систему защиты информации невозможно, но возможно отдалить во времени негативное событие, а также подготовиться к нему. Для предотвращения инцидента в ближайшей перспективе, либо подготовки к устранению его последствий нужны не только специалисты, но и ресурсы.

Быстрое развитие информационных технологий способствует появлению новых угроз и уязвимостей. В то же время уже зарекомендовавшие себя векторы атак используются более активно злоумышленниками. Проблемы и задачи в сфере информационной безопасности настолько глубоки и разнообразны, что требуют непрерывной подготовки специалистов высокого уровня.

Да и имеющиеся ресурсы для обеспечения информационной безопасности, либо ликвидации последствий далеко не безграничны. Желательно, чтобы руководство в сфере информационной безопасности уже с первого раза принимало верное решение, так как последствия от ошибочного или недальновидного решения могут быть критическими для организации, вплоть до её закрытия.

Актуальность выполненной работы в условиях угроз информационной безопасности высока.

При написании данной работы были использованы научная и учебно-методическая литература, стандарты в области защиты информации и информационных технологиях. Основными источниками, раскрывающими теоретические основы обеспечения комплексной защиты информации, являлись работы Астахова А. М., Баранова Е. К., Бирюкова А. А., Гришина Н.В., Денисова Ю., Лушникова Н. Д., Эпельфельда И. И. В данных источниках подробно рассмотрено понятие угроз информационной безопасности, а также информационных рисков организации.

Новизна работы заключается в обоснованном и оптимальном выборе современных средств защиты, а также в выработке организационных мер для обеспечения информационной безопасности, соответствующих нормативной базе ФСТЭК России.

Объектом выполненной работы является компания «Глобал Кинтек».

Предметом выпускной квалификационной работы является обеспечение безопасного подключения рабочих станций, обрабатывающих конфиденциальную информацию к сети Интернет.

Целью данной работы является обеспечение безопасного подключения рабочих станций, обрабатывающих конфиденциальную информацию, к сети Интернет в компании «Глобал Кинтек».

Задачами выполненной работы являются:

- анализ правовых основ защиты конфиденциальной информации;

- анализ архитектуры информационной системы объекта;

- определение источников информации, подлежащих защите;

- построение модели угроз и возможных нарушителей;

- выбор программно-аппаратных средств защиты и организационных мероприятий;

- расчет технико-экономических показателей проекта системы защиты.

Практическая значимость заключается в возможности применения выбранных средств защиты для создания объекта, отвечающего требованиям безопасности ФСТЭК России.

Фрагмент работы для ознакомления

1.1 Правовые основы защиты конфиденциальной информации

В рамках данной работы проведен анализ обеспечения информационной безопасности конфиденциальной информации.

Проведем обзор законодательных актов, регламентирующих указанные вопросы.

Выполнение требований федерального закона 187- ФЗ «О безопасности КИИ РФ» обеспечивается в государственных органах и учреждениях, коммерческих компаниях, которые в соответствии с имеющимися сертификатами и лицензиями пользуются информационными системами (ИС), информационно-телекоммуникационными сетями (ИТКС) и автоматизированными системами управления (АСУ) для решения задач определенного профиля деятельности.

Данные ИС, ИТКС и АСУ в законе рассматриваются в качестве объектов КИИ, а их совокупность составляет элементы критической информационной инфраструктуры Российской Федерации.

...

1.2 Описательная модель информационной системы «Глобал Кинтек»

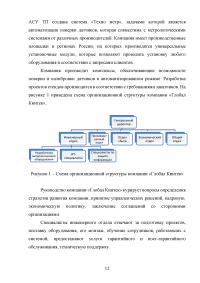

Компания «Глобал Кинтек» работает в области производства и поставок метрологического оборудования, выпускает метрологические стенды для компаний, работающих в добывающих отраслях.

Компания имеет множество собственных технических решений в проектировании и сборке стендов. Специалистами в области разработки

АСУ ТП создана система «Техно метр», задачами которой является автоматизация поверки датчиков, которая совместима с метрологическими системами от различных производителей. Компания имеет производственные площадки в регионах России, на которых производятся универсальные установочные модули, которые позволяют проводить установку любого оборудования в соответствии с запросами клиентов.

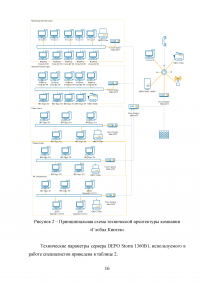

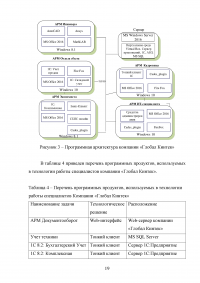

Компания производит комплексы, обеспечивающие возможности поверки и калибровки датчиков в автоматизированном режиме. Разработка проектов стендов производится в соответствии с требованиями заказчиков. На рисунке 1 приведена схема организационной структуры компании «Глобал Кинтек».

...

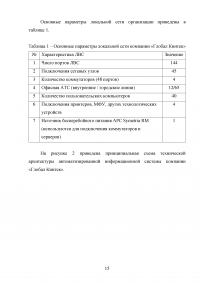

Таблица 1 – Основные параметры локальной сети компании «Глобал Кинтек»

...

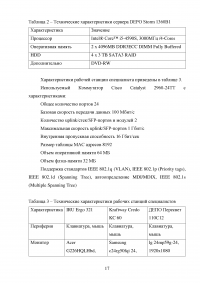

Таблица 2 – Технические характеристики сервера DEPO Storm 1360B1

...

Таблица 3 – Технические характеристики рабочих станций специалистов

...

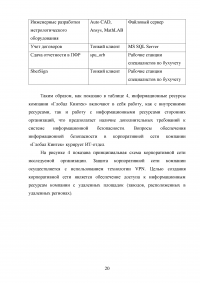

Таблица 4 – Перечень программных продуктов, используемых в технологии работы специалистов Компании «Глобал Кинтек»

...

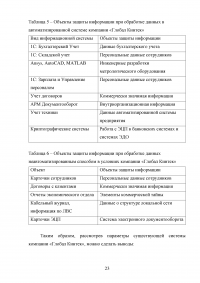

Таблица 5 – Объекты защиты информации при обработке данных в автоматизированной системе компании «Глобал Кинтек»

...

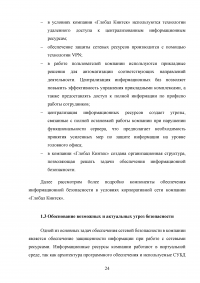

Таблица 6 – Объекты защиты информации при обработке данных неавтоматизированным способом в условиях компании «Глобал Кинтек»

...

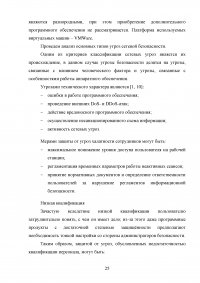

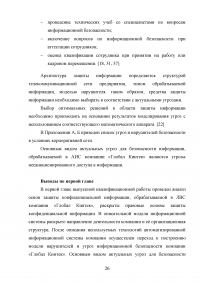

1.3 Обоснование возможных и актуальных угроз безопасности

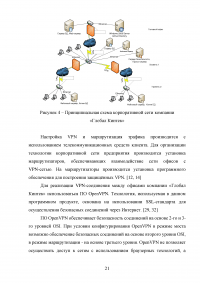

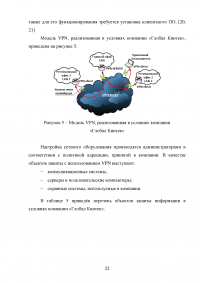

Одной из основных задач обеспечения сетевой безопасности в компании является обеспечение защищенности информации при работе с сетевыми ресурсами. Информационные ресурсы компании работают в виртуальной среде, так как архитектура программного обеспечения и используемые СУБД являются разнородными, при этом приобретение дополнительного программного обеспечения не рассматривается. Платформа используемых виртуальных машин – VMWare.

...

2.1 Предложения по средствам защиты конфиденциальной информации

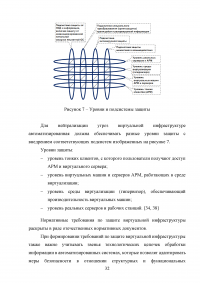

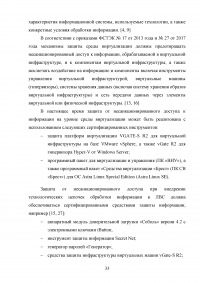

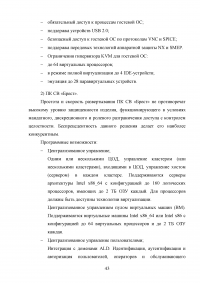

Важной тенденцией развития автоматизированных систем является переход от физической архитектуры к виртуальной, предполагаемой активно использоваться наряду с физической. [5]

Платформа виртуализации эмулируется физической инфраструктурой благодаря специализированным операционным системам, которые называются гипервизоры и функционируют на специально выделенных серверах виртуализации.

Среда виртуализации представлена:

...

2.1.1 Выбор общего программного обеспечения

Необходимость ускоренного развития внутреннего рынка программного обеспечения, обеспечения максимальной независимости от зарубежных разработок в области высоких технологий и сохранения информационного суверенитета впервые обсуждалась на самом высоком уровне в 2014 году, когда санкции США и ЕС резко увеличили риски, связанные с использованием зарубежного программного обеспечения в деловых и государственных организациях. [44]

Выбор общего программного обеспечения осуществлен из следующих вариантов:

...

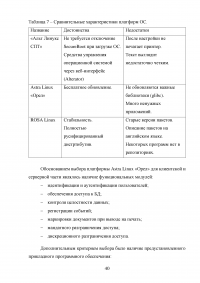

Таблица 7 – Сравнительные характеристики платформ ОС.

...

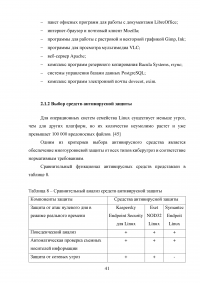

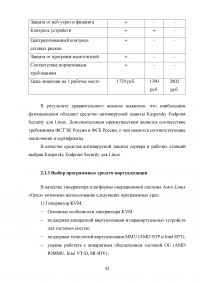

2.1.2 Выбор средств антивирусной защиты

Таблица 8 – Сравнительный анализ средств антивирусной защиты

...

2.1.4 Выбор средств доверенной загрузки для защиты средств вычислительной техники от несанкционированного доступа

Доверенная загрузка – это загрузка различных операционных систем только с заранее определенного постоянного носителя (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности аппаратного и программного обеспечения ПК (с использованием пошаговой целостности). механизм управления) и аппаратная идентификация / аутентификация пользователя. [8]

Надежные загрузочные аппаратные модули имеют значительные преимущества перед программными инструментами. Но обеспечение надежных загрузок не может быть сделано только с помощью оборудования.

Основные преимущества оборудования:

...

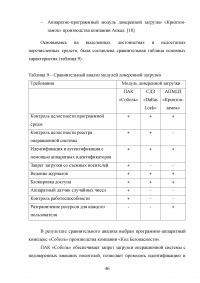

Таблица 9 – Сравнительный анализ модулей доверенной загрузки

...

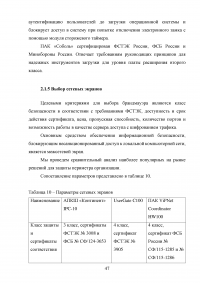

2.1.5 Выбор сетевых экранов

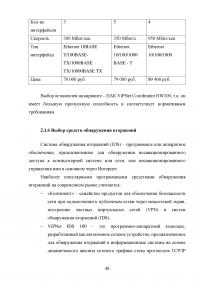

Таблица 10 – Параметры сетевых экранов

...

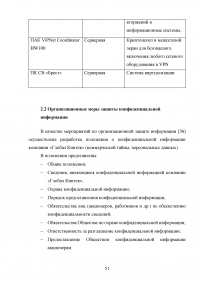

2.1.6 Выбор средств обнаружения вторжений

Система обнаружения вторжений (IDS) – программное или аппаратное обеспечение, предназначенное для обнаружения несанкционированного доступа к компьютерной системе или сети, или несанкционированного управления ими в основном через Интернет.

Наиболее популярными программными средствами обнаружения вторжений на современном рынке считаются:

...

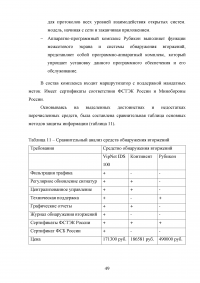

Таблица 11 – Сравнительный анализ средств обнаружения вторжений

...

Таблица 12 – Программно-аппаратные средства защиты информации компании «Глобал Кинтек»

...

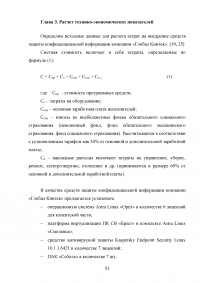

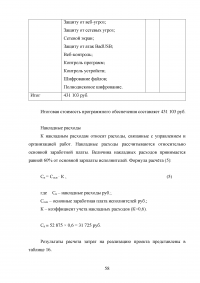

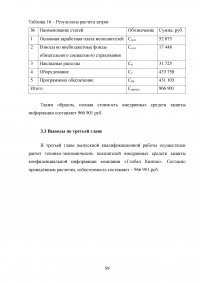

Глава 3. Расчет технико-экономических показателей

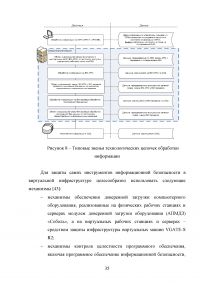

Определим исходные данные для расчета затрат на внедрение средств защиты конфиденциальной информации компании «Глобал Кинтек». [19, 25]

Сметная стоимость включает в себя затраты, определяемые по формуле (1):

...

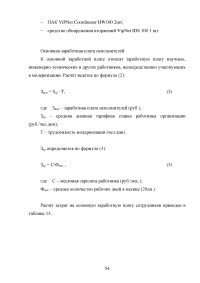

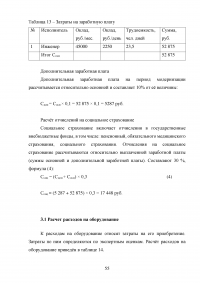

Таблица 13 – Затраты на заработную плату

...

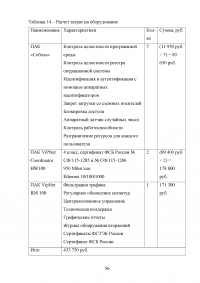

3.1 Расчет расходов на оборудование

Таблица 14 – Расчет затрат на оборудование

...

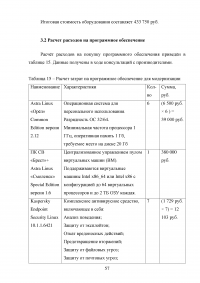

3.2 Расчет расходов на программное обеспечение

Таблица 15 – Расчет затрат на программное обеспечение для модернизации

...

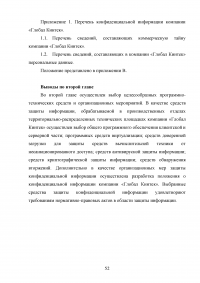

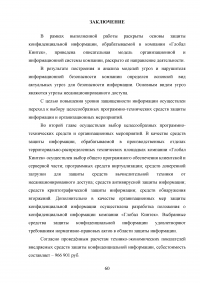

ЗАКЛЮЧЕНИЕ

В рамках выполненной работы раскрыты основы защиты конфиденциальной информации, обрабатываемой в компании «Глобал Кинтек», приведена описательная модель организационной и информационной системы компании, раскрыто её направление деятельности.

В результате построения и анализа моделей угроз и нарушителя информационной безопасности компании определен основной вид актуальных угроз для безопасности информации. Основным видом угроз являются угрозы несанкционированного доступа.

С целью повышения уровня защищенности информации осуществлен переход к выбору целесообразных программно-технических средств защиты информации и организационных мероприятий.

...

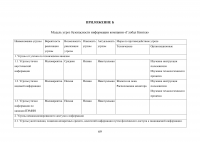

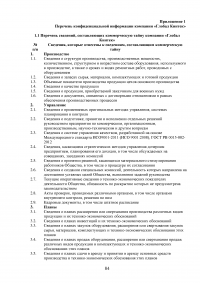

ПРИЛОЖЕНИЕ А

Модель нарушителей безопасности компании «Глобал Кинтек»

...

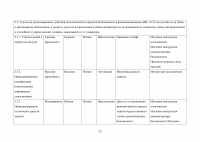

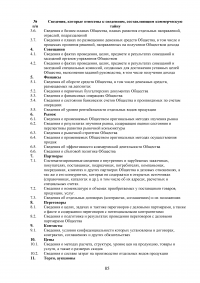

ПРИЛОЖЕНИЕ Б

Модель угроз безопасности информации компании «Глобал Кинтек»

...

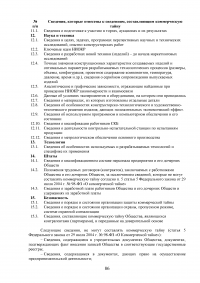

ПРИЛОЖЕНИЕ В

Положение о конфиденциальной информации компании «Глобал Кинтек»

...

Список литературы [ всего 45]

Нормативно-правовые источники

- Об информации, информационных технологиях и о защите информации: Федеральный закон от 27 июля 2006 г. №149 - ФЗ // «Российская газета» от 29 июля 2006 г.

- Федеральный закон от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»;

- Доктрина информационной безопасности Российской Федерации (утв. Президентом РФ от 5 декабря 2016 г. № 646).

- ...

Учебники, монографии, брошюры

- Альтерман, А.Д. Современное программное и аппаратное обеспечение / А.Д. Альтерман // Международный научный журнал «Инновационное развитие». - Пермь, 2017. - № 12. - 19 с.

- Астахов А.М. Искусство управления информационными рисками. М.: ДМК Пресс, 2016 - 312 с.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2018. - 400 c.

- Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2018. - 474 c.

- Воронов А.А. Обеспечение системы управления рисками при возникновении угроз информационной безопасности / А.А. Воронов, И.Я. Львович, Ю.П. Преображенский, В.А. Воронов // Информация и безопасность. 2016. – 234 с.

- ...

Электронные ресурсы

- Электронный ресурс. Научная электронная библиотека. http://www.elibrary.ru

- Электронный ресурс. Национальный открытый Универсистет НОУ «ИНТУИТ». http://www.intuit.ru

- ...