Обеспечение безопасности сети предприятия на базе операционной системы Windows

| Код | 417192 | ||

| Дата создания | 2019 | ||

| Страниц | 88 ( 14 шрифт, полуторный интервал ) | ||

| Источников | 47 | ||

|

Файлы

|

|||

|

Без ожидания: файлы доступны для скачивания сразу после оплаты.

Ручная проверка: файлы открываются и полностью соответствуют описанию. Документ оформлен в соответствии с требованиями ГОСТ.

|

|||

Образцы страниц развернуть (88)

Содержание

Введение

Проблема защиты информации уходит корнями в давние времена. Уже тогда люди начали разрабатывать способы защиты информации. Несомненно, что способы защиты информации со временем меняются, как меняется наше общество и технологии.

Актуальность темы данной выпускной квалификационной работы определяется в том, что вопросы защиты информации в сетях, всегда были и есть очень важными, безопасность информации в сети - это одна из главных составляющих ее надлежащего функционирования. Методы и средства такой защиты информации должны постоянно совершенствоваться, учитывая новые возникающие угрозы безопасности сети и бреши в ее защите. Поэтому, на взгляд автора данной работы, вопросы методов и средств защиты информации в сетях оставались и остаются актуальными, пока существуют угрозы безопасности информации в сетях. Маршрутизатор

Компьютерные технологии стали неотъемлемой частью нашей жизни, они проникли практически во все сферы деятельности человека, начиная от домашнего использования персонального компьютера и заканчивая сложными распределенными компьютерными сетями, включающими сотни компьютеров крупных предприятий и корпораций. Компьютерные технологии развиваются, буквально каждый месяц появляются новые решения, разработки, перспективные направления. С каждым годом финансирование данной сферы росло и продолжает расти.

Компьютер, является средством обработки, передачи, а также хранения огромных массивов информации и способом ведения бизнеса. Компьютер поистине является одним из величайших изобретений всего человечества.

Целью данной выпускной квалификационной работы является анализ средств и мероприятий для обеспечения безопасности сети предприятия на базе ОС Windows.

Поставленная цель достигается путем решения ряда взаимосвязанных задач, наиболее существенными из которых являются:

- проанализировать основные угрозы безопасности сети;

- исследовать вредоносное программное обеспечение и его действие;

- рассмотреть меры обеспечения безопасности сети и средства защиты;

- проанализировать обеспечение безопасности сети предприятия ООО «Строй-М» на базе ОС Windows;

- разработать средства и мероприятия по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows.

- провести технико-экономическое обоснование проекта.

Объектом исследования является информация, передаваемая по телекоммуникационным сетям предприятия ООО «Строй-М».

Предметом исследования являются методы и средства защиты информации в сети предприятия ООО «Строй-М» на базе OC Windows.

Теоретическую основу ВКР составили труды многих отечественных исследователей по программно-аппаратной защите информации, среди которых необходимо отметить: (Гайкович В.Ю., Першин, А. Ю., Биячуев Т.А., Кузьмина И.С., Куракина П.М., Корнеев, И. К., Степанова Е.П., Ситниковой Е.Д., Французовой Л.А., Исаева А.Б., Лукашина В. И., Родичева Ю.А., Хорева П. Б., Шаньгина В.Ф. и др.).

Нормативную основу дипломного исследования составило изучение следующих нормативных актов: Конституция Российской Федерации; Гражданский Кодекс Гражданский кодекс Российской Федерации; Уголовный кодекс Российской Федерации; Российская Федерация. Законы. О государственной тайне; Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 19.07.2018) "Об информации, информационных технологиях и о защите информации"; Перечень сведений конфиденциального характера (утв. Указом Президента РФ от 6 марта 1997 г. N 188); Российская Феде6рация. Законы. О мерах по обеспечению информационной безопасности Российской Федерации в сфере международного информационного обмена".

Методологическую основу исследования составляют следующие методы: библиографический, описание, анализ и синтез документации, моделирование, обобщение.

Теоретическая значимость исследования состоит в том, что результаты настоящей выпускной квалификационной работы могут быть использованы в теоретическом курсе по защите информации в сети предприятия.

Практическая значимость исследования состоит в том, возможно применение работы на предприятии в целях повышения уровня защиты информации в сетях.

Структура выпускной квалификационной работы определяется логикой исследования и поставленными задачами. Она включает в себя введение, две главы основной части, заключение, глоссарий, список использованных источников и приложения.

Фрагмент работы для ознакомления

1.1 Основные угрозы безопасности сети

Современное развитие социальной жизни человека на рубеже XX-XXI века, связано с нарастающими оборотами информатизации и компьютеризации всех областей науки. Основным продуктом деятельности становится информация, а самой деятельностью человека ее хранение, обработка и распространение.

«Информация» - это фактически абсолютно любые сведения, которые применяются и передаются, а также сохраняются всевозможными источниками.

В результате глобальной информатизации, Интернет стал общедоступной коммуникативной сетью, которая вышла на авансцену социального, культурного и политического развития общества.

«Информатизация» – определяется, как научно — технический процесс, который направлен на полное удовлетворение, всего населения информационными потребностями.

Революционное развитие Интернета влекло за собой, столь же быстрое развитие угроз, возникающих из-за сложностей повсеместного контроля сети. С каждым днем, возрастает необходимость сохранения баланса, между свободным распространением информации и обеспечением безопасности личности и общества в целом.

...

1.2 Вредоносное программное обеспечение и его действие

Конечно же, основные угрозы безопасности сети связаны, так или иначе, с программным обеспечением.

Вирусы, как угроза компьютерной безопасности. По своей сути, компьютерный вирус – вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Компьютерные вирусы делятся на программные вирусы и вирусы, определяющие вирусную эпидемию. Компьютерные вирусы – это одна из главных угроз компьютерной безопасности. Это связано как с масштабом распространения данного явления, так и с огромным ущербом, наносимым различным информационным системам.

...

1.3 Меры обеспечения безопасности сети и средства защиты

Рассматривая методы и средства защиты информации, часто приходится говорить о системе информационной безопасности. Система информационной безопасности представляет собой целый комплекс средств, методов и мер по защите информации. Создание такой системы информационной безопасности (СИБ) в ИС и ИТ основано на определенных принципах, которые мы рассмотрим ниже.

Первым принципом организации является системный подход к построению системы защиты. Системный подход есть оптимальное сочетание связанных между собой, программных, физических, организационных, аппаратных и прочих свойств, которые подтверждены практикой создания отечественных и зарубежных систем защиты и применяемых на всех этапах технологического цикла обработки информации.

Одним из основных является принцип непрерывного развития системы безопасности. Принцип постоянного развития системы безопасности является очень актуальным для СИБ.

Как известно, способы нанесения вреда для ИС постоянно совершенствуются, злоумышленники придумывают всё новые способы несанкционированного доступа в систему, нанесения ей ущерба.

...

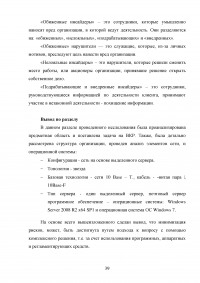

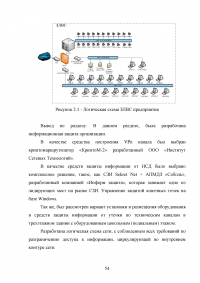

2.1 Характеристика анализируемого предприятия ООО «Строй-М»

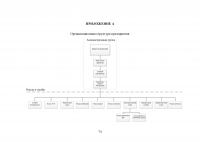

Для того, чтобы организовать безопасность сети, необходимо рассмотреть состав организационной структуры предприятия. Организационная структура выбранного предприятия представлена в (см. Приложении А)

Основные задачи предприятия: это снабжение интернет - магазина материнскими платами для мобильных устройств, также программным обеспечением для материнских плат мобильных устройств. Продажа материнских плат для мобильных устройств и продажа программного обеспечения для материнских плат мобильных устройств.

Предприятие в течение рабочего дня ведет интенсивную разработку различного рода документов. Наибольшее количество разрабатываемых документов приходится на финансовый и конструкторский отдел. Так, например, в течение рабочего дня специалисты конструкторского отдела обрабатывают информацию различного рода (чертежи, схемы, документация, программный код ПО и другую документацию).

...

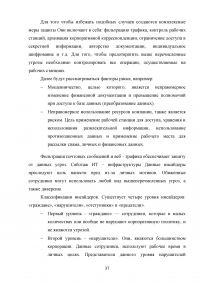

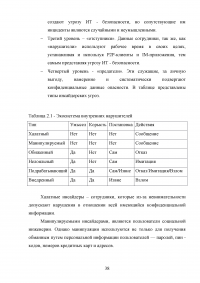

Таблица 2.1 - Экосистема внутренних нарушителей

...

2.2 Рекомендации средств и мероприятий по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

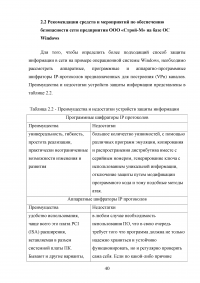

Для того, чтобы определить более подходящий способ защиты информации в сети на примере операционной системы Windows, необходимо рассмотреть аппаратные, программные и аппаратно-программные шифраторы IP-протоколов предназначенных для построения (VPn) каналов. Преимущества и недостатки устройств защиты информации представлены в таблице 2.2.

...

Таблица 2.2 - Преимущества и недостатки устройств защиты информации

...

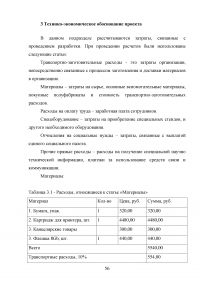

3.1 Технико-экономическое обоснование проекта

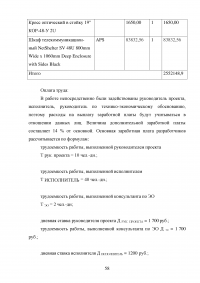

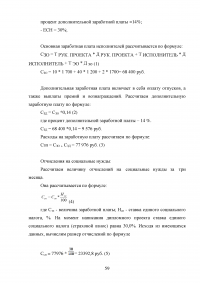

В данном подразделе рассчитываются затраты, связанные с проведением разработки. При проведении расчетов были использованы следующие статьи:

Транспортно-заготовительные расходы - это затраты организации, непосредственно связанные с процессом заготовления и доставки материалов в организацию.

Материалы – затраты на сырье, основные вспомогательные материалы, покупные полуфабрикаты и стоимость транспортно-заготовительных расходов.

...

Таблица 3.1 - Расходы, относящиеся к статье «Материалы»

...

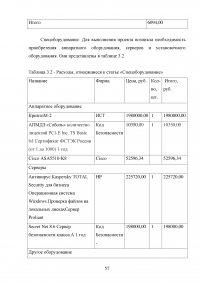

Таблица 3.2 - Расходы, относящиеся к статье «Спецоборудование»

...

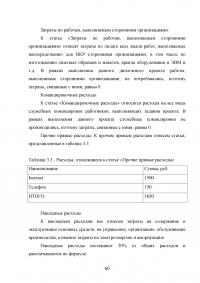

Таблица 3.3 - Расходы, относящиеся к статье «Прочие прямые расходы»

...

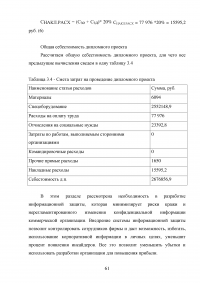

Таблица 3.4 - Смета затрат на проведение дипломного проекта

...

ЗАКЛЮЧЕНИЕ

Безопасность коммерческих тайн и оборота документов является главной задачей в защите информации. Информацию охраняют методом технического программного управления передачей секретных данных и доступом.

Данная работа была разделена на две части: теоретическую и практическую. По каждой из частей проведено исследование и сделаны основные выводы.

На основе теоретического анализа сделаны следующие выводы:

Суть проблемы защиты сетей обусловлена их двойственным характером. С одной стороны, сеть - это единая система с едиными правилами обработки информации, а с другой, - совокупность отдельных систем, каждая из которых имеет свои собственные правила обработки информации.

...

ПРИЛОЖЕНИЕ А

Организационная структура предприятия

...

ПРИЛОЖЕНИЕ Б

Схема топологии сети (звезда) предприятия ООО «Строй-М»

...

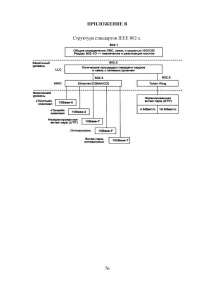

ПРИЛОЖЕНИЕ В

Структура стандартов IEEE 802.х.

...

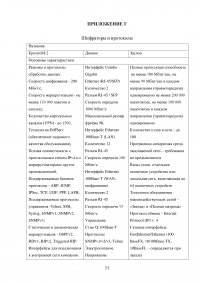

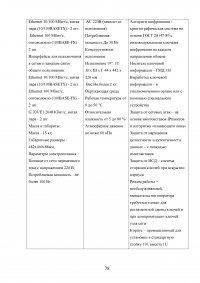

ПРИЛОЖЕНИЕ Г

Шифраторы и протоколы

...

ПРИЛОЖЕНИЕ Д

Типовая частная инструкция по защите информации

...

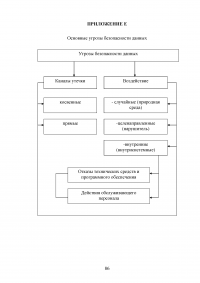

ПРИЛОЖЕНИЕ Е

Основные угрозы безопасности данных

...

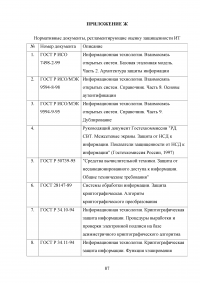

ПРИЛОЖЕНИЕ Ж

Нормативные документы, регламентирующие оценку защищенности ИТ

...

Список литературы [ всего 47]

Нормативно - правовые акты

- Конституция Российской Федерации, принята всенародным голосованием 12 декабря 1993 г. с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ, от 05.02.2014 N 2-ФКЗ) // Российская газета. - № 237. - 1993.

- Гражданский Кодекс Гражданский кодекс Российской Федерации (часть четвертая) от 18 декабря 2006 г. № 230-Ф3 (в ред. федер. закона от 23 мая 2018 г. № 17-ФЗ) : принят Гос. Думой Федер. Собр. Рос. Федерации 24 ноября 2006 г. // Российская газета. № 289. - 22.09.2018.

- Уголовный кодекс Российской Федерации от 13 июня 1996 г. N 63-ФЗ (в ред. от 03.10.2018)// Собрание Законодательств Российской Федерации, 1996, № 25 ст. 2954. // "СЗ РФ". 1996. N 25. Ст. 2954.

- ...

Учебная литература

- Безруков, Н.Н. Компьютерные вирусы [Текст] / Н.Н. Безруков. - М.: Наука, 2016.- 345 c.- ISBN 978-5-0395-2489-243

- Кирсанов, Д.А. Понятный Internet. [Текст] - М.: Символ-Плюс, 2017. - 198 с. - ISBN 978-5-0245-13590-4124-1

- Биячуев Т.А. Безопасность корпоративных сетей. /Под ред. Л.Г.Осовецкого. - СПб: СПб ГУ ИТМО, 2016. – 420 с. - ISBN: 5-279-02549-6

- Борисов М.А., Заводцев И.В., Чижов И.В. Основы программно-аппаратной защиты информации : Книжный дом "Либроком", 2017.- 376 с.

- Браун, С. Мозаика и Всемирная паутина для доступа к Internet: Пер. c англ. [Текст] - М.: Мир: Малип: СК Пресс, 2016. - 234 с. - ISBN 978-5-1435-2326-01482

- ...