Многофакторная система обнаружения внутренних нарушителей в информационной системе

| Код | 357634 | ||

| Дата создания | 2015 | ||

| Страниц | 79 ( 14 шрифт, полуторный интервал ) | ||

| Источников | 21 | ||

| Изображений | 5 | ||

|

Файлы

|

|||

|

Без ожидания: файлы доступны для скачивания сразу после оплаты.

Ручная проверка: файлы открываются и полностью соответствуют описанию. Документ оформлен в соответствии с требованиями ГОСТ.

|

|||

Образцы страниц развернуть (79)

Содержание

Введение

Во все времена информация, полученная своевременно и в нужном объеме, ценилась дороже золота. Так для государственных и коммерческих организаций информация является одним из важнейших ресурсов

За последние несколько лет, как в России, так и в ведущих зарубежных странах имеет место тенденция увеличения числа информационных атак, приводящих к значительным финансовым и материальным потерям. При этом, как отмечают многие исследовательские центры, более 80% всех инцидентов, связанных с нарушением информационной безопасности, вызваны внутренними угрозами, источниками которых являются легальные пользователи системы. Считается, что одной из наиболее опасных угроз является утечка хранящейся и обрабатываемой внутри АИС конфиденциальной информации. Как правило, источниками таких угроз являются недобросовестные или ущемленные в том или ином аспекте сотрудники компаний, которые своими действиями стремятся нанести организации финансовый или материальный ущерб. Все это заставляет более пристально рассмотреть, как возможные каналы утечки конфиденциальной информации, так и дать возможность ознакомиться со спектром технических решений, позволяющих предотвратить утечку данных.

Проблема защиты от внутренних нарушителей крайне сложна в разрешении. В сложных ситуациях (например, если на организацию проводится спланированная атака конкурентов) понадобится напряжение всех сил, как служб информационной безопасности организации, так и юридической службы, и высшего руководства компании. Организация при этом проходит проверку на прочность как в части технической инфраструктуры, так и (даже в большей степени) в части морального климата внутри коллектива.

Усилия служб информационной безопасности должны быть направлены в равной степени, как на выявление фактов утечки, так и на сбор доказательств причастности сотрудников к этим утечкам. Ситуация, когда и виновный в утечке не найден, и работа организации нарушена нервозностью в коллективе, более чем возможна. Нарушитель, имеющий, хотя бы среднюю квалификацию способен обойти многие системы защиты.

Таким образом, имеет смысл рассмотреть комплексный подход к обнаружению внутреннего нарушителя. Далее в данной работе будет предложен комплексная система обнаружения внутреннего нарушителя основная на следующих компонентах:

- мониторинг системы;

- идентификация пользователя с помощью информационного почерка;

- обнаружение аномальных действий пользователя.

Фрагмент работы для ознакомления

Глава 1. Модель угроз и модель нарушителя

Рассмотрим модель внутреннего нарушителя на примере информационной системы (ИС) ИСПЛ. Модели угроз и нарушителя разработаны в соответствии с нормативными документами ФСТЭК и государственными стандартами

...

1.1 Описание объекта защиты

ИС ИСПЛ предназначен для обработки в автоматизированном режиме поступающего массива информации и выдачи результатов обработки заказчику.

ИСПЛ состоит из следующих подсистем:

...

Гриф секретности обрабатываемой информации – "для служебного пользования" пользователи каждого ТОИ имеют равные права доступа к информации в рамках одной подсети и, пользователям различных ТОИ могут назначаться различные права доступа. ИСПЛ относится к информационным системам класса 2Б. Размер контролируемой зоны (КЗ) для объекта размещения ИСПЛ составляет 87 кв. метров. Помещения для размещения ИСПЛ не имеют средств охранной сигнализации. Для прохода в КЗ ИСПЛ необходимо предоставить пропуск на входе.

Описание подсистем ИСПЛ ТИ обеспечивает:

...

1.2.2 Угрозы безопасности КИ, реализуемых с использованием протоколов межсетевого взаимодействия

а. Анализ сетевого трафика

Эта угроза [3, 14] реализуется с помощью специальной программы- анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передаются идентификатор пользователя и его пароль. В ходе реализации угрозы нарушитель изучает логику работы сети – то есть стремится получить однозначное соответствие событий, происходящих в системе, и команд, пересылаемых при этом хостами, в момент появления данных событий.

...

1.3.6 Предположения об имеющихся у нарушителя средствах атак

Нарушитель информационной безопасности ИСПЛ может использовать следующие средства атак:

...

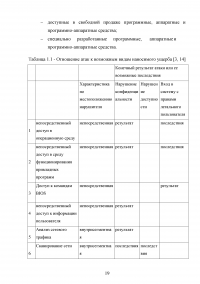

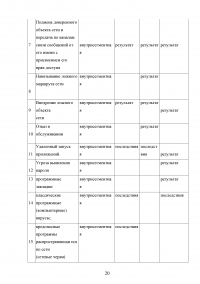

Таблица 1.1 - Отношение атак к возможным видам наносимого ущерба

...

1.5 Нормативно-правовая база расследования внутренних нарушений

В России право на тайну переписки гарантируется любому гражданину Российской Федерации в соответствии со статьёй 23 пункта 2 Конституции РФ и подтверждается статьёй 138 уголовного кодекса РФ («Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений граждан»).

...

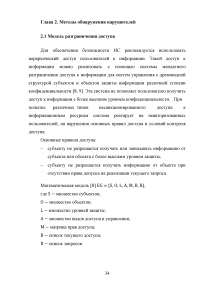

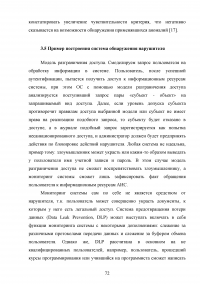

2.1 Модель разграничения доступа

Для обеспечения безопасности ИС рекомендуется использовать иерархический доступ пользователей к информации. Такой доступ к информации можно реализовать с помощью системы мандатного разграничения доступа к информации для систем управления с древовидной структурой субъектов и объектов защиты информации различной степени конфиденциальности.

...

2.2 Мониторинг системы

Мониторинг системы является один из элементов комплексной системы обнаружения внутреннего нарушителя [6]. Основная цель в информационной безопасности мониторинга системы - обнаружение неавторизованных действий, отклонения от требований политики контроля доступа и регистрации событий.

...

2.4 Система предотвращения потери данных

Предотвращение утечек (англ. Data Leak Prevention, DLP) — технологии предотвращения утечек КИ из ИС вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек

...

Таблица 2.1 - Сравнение основных DLP систем

...

Глава 3. Динамическая система наблюдения за действиями пользователя

Для решения проблемы контроля деятельности пользователей можно использовать подход, основанный на тотальном мониторинге всех каналов взаимодействия пользователей с АИС.

Суть данного подхода состоит в полном мониторинге взаимодействий пользователя с АИС, осуществляемого посредством клавиатуры и мыши путем использования информационного почерка пользователя. На основании обработки данных мониторинга может вырабатываться команда агенту контроля доступа, который при необходимости изменит права пользователя или блокирует доступ.

...

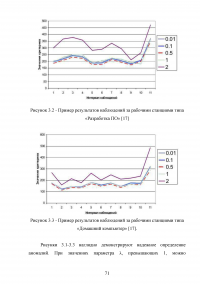

Таблица 3.1 - Результаты сравнения методов обнаружения аномалий

...

3.5 Пример построения система обнаружения нарушителя

Модель разграничения доступа. Смоделируем запрос пользователя на обработку информации в системе. Пользователь, после успешной аутентификации, пытается получить доступ к информационным ресурсам системы, при этом ОС с помощью модели разграничения доступа анализируется поступивший запрос пары «субъект - объект» на запрашиваемый вид доступа.

...

ЗАКЛЮЧЕНИЕ

В работе разработана модель нарушителя и угроз, в соответствие с нормативными документами России, угроз внутреннего нарушителя информационной системы, определены основные объекты и цели нарушителя, описаны каналы атак. Рассмотрен один из способов расчета вероятности реализации атак.

В соответствие с рекомендациями стандартов информационной безопасности рассмотрена мандатная модель разграничения доступа к информации. Предложены рекомендации для организации мониторинга системы и наблюдения за пользователем.

...

Список литературы [ всего 21]

- Защита от несанкционированного доступа к информации. Термины и определения: Руководящий документ. — М.: Гостехкомиссия России, 1992;

- Положение о методах и способах защиты информации в информационных системах персональных данных. – М.: ФСТЭК России, 2010.

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка). – М.: ФСТЭК России, 2008.

- Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации: Руководящий документ. - М.: Гостехкомиссия России, 1992;

- Модель угроз и нарушителя безопасности персональных данных, обрабатываемых в типовых информационных системах персональных данных отрасли связи. - М: Министерство связи и массовых коммуникаций РФ, 2010.

- ...