Обеспечение информационной безопасности с использованием метода искусственного интеллекта

| Код | 347956 | ||

| Дата создания | 2012 | ||

| Страниц | 65 ( 14 шрифт, полуторный интервал ) | ||

| Источников | 21 | ||

| Изображений | 12 | ||

|

Файлы

|

|||

|

Без ожидания: файлы доступны для скачивания сразу после оплаты.

Ручная проверка: файлы открываются и полностью соответствуют описанию. Документ оформлен в соответствии с требованиями ГОСТ.

|

|||

Образцы страниц развернуть (65)

Содержание

Введение

В XXI веке мир оказался на пороге новой цивилизации. Формируется новое − постиндустриальное информационное общество, в котором информация становится приоритетным объектом внимания и результатом деятельности человека. Переход информации в разряд важнейших ресурсов человечества порождает стремление к обладанию этим ресурсом и, как следствие – к появлению принципиально новой концепции противостояния и конфликтов – информационным войнам, средствами нападения и защиты в которых становится информационное оружие. История вооруженных конфликтов показывает, что эффективность наступательных средств в любой войне и информационной − в том числе, как правило, опережает эффективность систем защиты. В истории информационного противостояния об этом свидетельствует, в частности, обширная статистика успешных информационных атак на компьютерные системы самого различного уровня и назначения. Используемое при этом информационное оружие по существу представляет собой разнообразные средства осуществления несанкционированного доступа к информационным ресурсам (алгоритмические, программные, аппаратные и др.). Поэтому диалектика информационного конфликта выдвигает как актуальную в настоящее время − проблему создания эффективных адекватных средств информационной защиты.

Выход этой проблемы на первый план связан еще и с тем, что современные системы управления являются системами критических приложений с высоким уровнем компьютеризации и оказываются весьма уязвимыми с точки зрения воздействия информационного оружия.

Разнообразие информационного оружия, форм и способов его воздействия, особенности появления и применения определяют предельно высокую сложность задач информационной защиты. Становится очевидным, что решение этих задач традиционными техническими и организационными средствами оказывается малоэффективным. Требуются принципиально новые идеи и подходы в организации систем информационной безопасности и информационного противодействия. Одним из таких подходов является использование аналогий с организацией жизненно важных поведенческих актов и принятием критических управленческих решений в биологических системах. Современные научные достижения в таких областях информатики как: математическое моделирование состояния внешнего мира, искусственный интеллект, теория принятия решений, обработка изображений, сигналов и сцен, распознавание образов, оптимальное управление, и др. позволяют говорить о реальной возможности перехода к новому поколению средств информационной защиты – интеллектуальным системам информационной безопасности.

Создание перспективных систем защиты информации (СЗИ) в последнее время отождествляют с использованием интеллектуальных средств, таких как: экспертные системы (ЭС), системы нечеткой логики (НЛ), нейронные сети (НС), генетические алгоритмы (ГА), реализующих в СЗИ эволюционные свойства адаптации, самоорганизации, обучения, возможности наследования и представления опыта экспертов информационной безопасности (ИБ) в виде доступной для анализа системы нечетких правил If-Then.

Целью данной работы является построение эффективной системы информационной безопасности банка ООО «Банк Петроградский» с использованием интеллектуальных средств.

Для достижения поставленной цели в ходе работы будут выполнены следующие задачи:

- дано понятие искусственного интеллекта;

- описаны примеры применения метода ИИ в системах защиты информации;

- описана деятельность банка ООО «Банк Петроградский»;

- дана оценка существующей системы ИБ;

- даны рекомендации по обеспечению ИБ банка ООО «Банк Петроградский»;

- даны рекомендации по построению системы защиты информации ООО «Банк Петроградский» с использованием методов ИИ.

Фрагмент работы для ознакомления

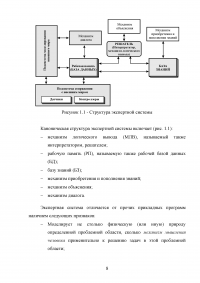

1.1 Основные понятия искусственного интеллекта

Технология искусственного интеллекта является новой информационной технологией, реализующей семантические преобразования информации.

В традиционных АСУ информация об объектах управления представляется в виде данных, интерпретация которых осуществляется только человеком. Семантика информации недоступна таким АСУ.

В АСУ, основанных на технологии ИИ, с помощью специальных формализмов (моделей представления и манипулирования знаниями) декларативные и процедурные знания представляются как сложные структуры, отражающие смысл (значение) взаимозависимых объектов предметной области. Это позволяет реализовать преобразования на основе анализа семантики информации, что является принципиальным отличием, характеризующем технологию ИИ как новую информационную технологию (НИТ).

В результате применения НИТ осуществляется переход к сквозной информационной поддержке цикла управления (в отличие от автоматизации отдельных задач) на основе единой базы знаний, пополняемой в реальном масштабе времени. Обеспечивается поддержка принятия решений и доведение их до подчиненных в условиях динамичной и неопределенной среды.

Целями применения ИИ в ИТКС являются:

...

1.2 Применение метода ИИ в системах защиты информации

При проведении аудита информационной безопасности (ИБ) информационных систем (ИС) перед аудиторами встает вопрос об оценке защищенности ИС, а также о выработке рекомендаций, выполнение которых может способствовать повышению уровня защищенности. При этом стоимость предложенных рекомендаций должна быть адекватной стоимости защищаемой информации, кроме того, рекомендации должны быть максимально эффективными.

Очевидно, что при проведении аудита ИБ необходимо учитывать опыт предыдущих аудиторских проверок. Этот опыт удобно хранить в БД и БЗ, а применять его можно с использованием технологии экспертных систем (ЭС).

Разрабатываемая ЭС аудита ИБ решает следующие задачи:

...

1.3 Применение метода ИИ для моделирования угроз ИБ

Профиль защиты - структура данных, описывающая определенный класс защищенных систем в терминах угроз безопасности, задач защиты и требований безопасности, предъявляемых к этим системам. Целостность этой структуры данных определяется соответствием выраженных в профиле защиты требований безопасности задачам защиты, а также соответствием задач защиты угрозам безопасности. Структура профиля защиты и совокупность требований, которые он может содержать, определены в «Единых критериях».

Угроза безопасности описывается в терминах источника угрозы, вида и способа атаки и ресурса, подвергающегося атаке. Описание источника угрозы должно включать оценку его опыта, доступных ему ресурсов и его мотивации. Описание атаки должно включать способ атаки, используемые уязвимости и оценку возможности ее осуществления.

Исходными данными для разработки профиля защиты являются:

...

2.1 Описание деятельности предприятия

ООО «Банк Петроградский» — один из крупнейших банков Северо-Западного региона России и третий по величине банк Петербурга. Его история насчитывает без малого 20 лет и берет свое начало с системы специализированных государственных банков. На базе «Жилсоцбанка», входящего в систему, 3 октября 1990 года появилось акционерное общество «Ленбанк», годом позже переименованное в ООО «Банк Петроградский».

С первых дней работы Банк взял курс на интенсивное развитие, активно осваивались новые для рынка направления: валютные операции, операции с ценными бумагами, инкассация. Особенно успешными стали дилинговые операции на международных валютных и финансовых рынках. Сеть корреспондентских отношений расширилась до 130 банков, в том числе и зарубежных.

...

2.2 Анализ информационной системы предприятия

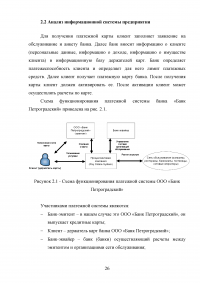

Для получения платежной карты клиент заполняет заявление на обслуживание и анкету банка. Далее банк вносит информацию о клиенте (персональные данные, информацию о доходе, информацию о имуществе клиента) в информационную базу держателей карт. Банк определяет платежеспособность клиента и определяет для него лимит платежных средств. Далее клиент получает платежную карту банка. После получения карты клиент должен активировать ее. После активации клиент может осуществлять расчеты по карте.

Схема функционирования платежной системы банка «Банк Петроградский» приведена на рис. 2.1.

...

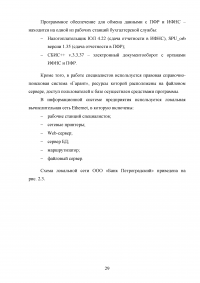

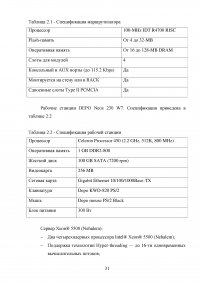

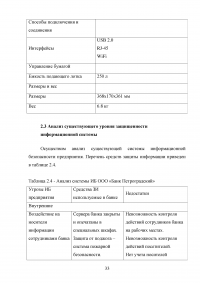

Таблица 2.1 - Спецификация маршрутизатора

...

Таблица 2.2 - Спецификация рабочей станции

...

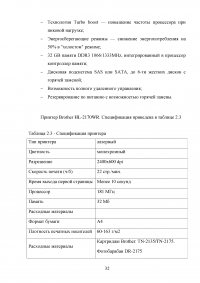

Таблица 2.3 - Спецификация принтера

...

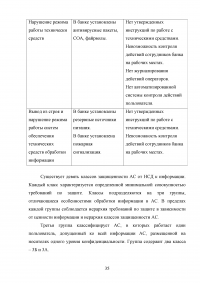

2.3 Анализ существующего уровня защищенности информационной системы

Таблица 2.4 - Анализ системы ИБ ООО «Банк Петроградский»

...

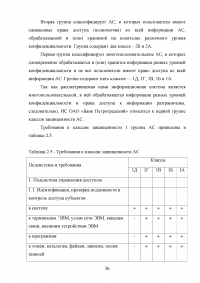

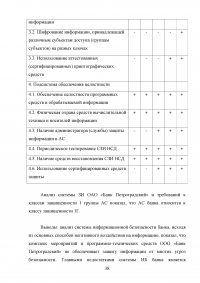

Таблица 2.5 - Требования к классам защищенности АС

...

3.1 Разработка концепции информационной безопасности предприятия

Концепция ИБ организации − нормативный документ, опирающийся на нормативную базу Российского законодательства, моральные нормы, научно-технические принципы и организационные возможности, на основание которого строиться ИБ организации.

Данная Концепция определяет систему взглядов на проблему обеспечения безопасности информации в ООО «Банк Петроградский» и представляет собой систематизированное изложение целей и задач защиты, а также принципов и способов достижения требуемого уровня безопасности информации.

...

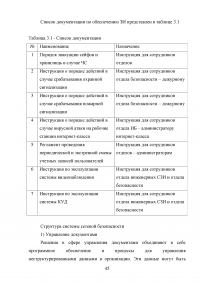

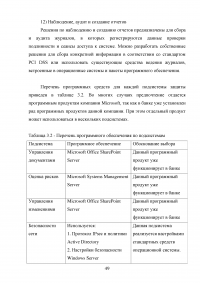

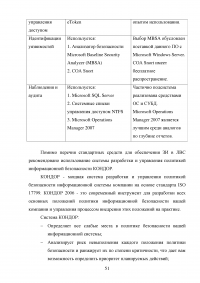

Таблица 3.1 - Список документации

...

ЗАКЛЮЧЕНИЕ

Итак, целью данной работы является построение эффективной системы информационной безопасности банка ООО «Банк Петроградский» с использованием интеллектуальных средств.

В ходе работы были выполнены следующие задачи:

Дано понятие искусственного интеллекта, а именно описаны модели представления нечетких знаний, описаны нейронные сети, продукционная модель представления знаний, описаны экспертные системы, системы поддержки принятия решений, описаны методы классификации и кластеризации.

...

ПРИЛОЖЕНИЕ А

Рисунок А.1 - Доля банка на рынке

...

Рисунок А.2 - Соотношение активов и кредитов банка

...

Рисунок А.3 - Соотношение капитала и собственных средств банка

...

Рисунок А.4 - Количество филиалов и ДО

...

Рисунок А.5 - Количество клиентов банка

...

Рисунок А.6 - Динамика основных показателей банка

...

Рисунок А.7 - Структура кредитного портфеля банка

...

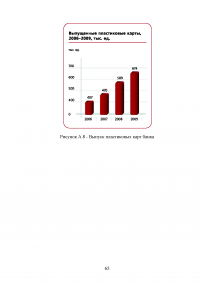

Рисунок А.8 - Выпуск пластиковых карт банка

...

Список литературы [ всего 21]

Нормативно-правовые источники

- Закон Российской Федерации "О внесении изменений и дополнений в Закон Российской Федерации "О государственной тайне» от 06.10.97" // Собрание законодательства Российской Федерации. 1997. № 41. Ст. 4673.

- Федеральный закон Российской Федерации «Об информации, информационных технологиях и о защите информации» от 27 июля 2006 года. N 149-ФЗ. Опубликовано 29 июля 2006 г. Принят Государственной Думой 8 июля 2006 года. Одобрен Советом Федерации 14 июля 2006 года.

- ...

Учебная литература

- С.М. Шалютин «Искусственный интеллект», М.: Мысль, 2005;

- А. Эндрю «Искусственный интеллект», М.: Мир, 2005;

- Соколов Е. Н., Вайткявичус Г.Г. Нейроинтеллект: от нейрона к нейрокомпьютеру – М.: Наука, 2004;

- Цыганков В. Д. Нейрокомпьютер и его применение – М.: СолСистем, 2003;

- Венда В. Ф. Системы гибридного интеллекта – М.: Машиностроение, 2000.

- ...