Защита радиосигналов от перехвата техническими средствами разведок

| Код | 283361 | ||

| Дата создания | 2015 | ||

| Страниц | 28 ( 14 шрифт, полуторный интервал ) | ||

| Источников | 8 | ||

| Изображений | 5 | ||

|

Файлы

|

|||

|

Без ожидания: файлы доступны для скачивания сразу после оплаты.

Ручная проверка: файлы открываются и полностью соответствуют описанию. Документ оформлен в соответствии с требованиями ГОСТ.

|

|||

Образцы страниц развернуть (28)

Содержание

Введение

За долгий период развития человеческая цивилизация накопила достаточную массу знаний и навыков о методах ведения разведки конкурирующей стороны. Не секрет, что в основном это опыт военной направленности, но он также и используется, например, в направлении промышленного шпионажа.

Одним из способов несанкционированного доступа к защищаемым данным является перехват радиоизлучений и сигналов, передаваемых по различным линиям связи (телефонные и интернет – соединения). Функционирование систем связи, а также ведение переговоров по телефонным каналам сопровождаются возникновением электромагнитных и акустических полей, распространяющихся в различных средах. Поэтому существует возможность образования каналов утечки информации. Необходимым условием образования таких каналов является наличие радиосигнала, содержащего конфиденциальную информацию, в тех полях, которые порождаются работой технических средств. Обнаружение, прием и анализ радиосигналов техническими средствами разведки позволяют несанкционированно получить закрытую информацию.

В данной курсовой работе рассматриваются технические каналы утечки информации, которые возникают при работе технических средств обработки и передачи информации, а также делается обзор мер и средств защиты передаваемых сигналов, предотвращающих перехват информации техническими средствами разведок.

Фрагмент работы для ознакомления

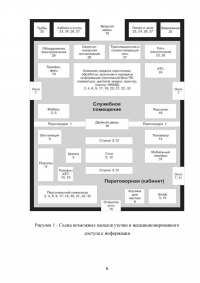

1 Особенности каналов утечки и несанкционированного доступа к информации

Для того, чтобы разработать эффективную систему безопасности необходимо определить потенциальные каналы утечки конфиденциальных данных . На рис. 1 приведена обобщенная схема каналов утечки и несанкционированного доступа к информации, обрабатываемой в типовом одноэтажном офисе.

На схеме представлены следующие каналы утечки информации:

...

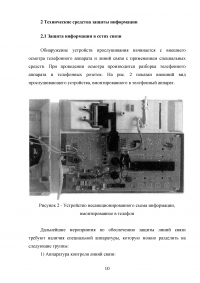

2.1 Защита информации в сетях связи

Обнаружение устройств прослушивания начинается с внешнего осмотра телефонного аппарата и линий связи с применением специальных средств. При проведении осмотра производится разборка телефонного аппарата и телефонных розеток. На рис. 2 показан внешний вид прослушивающего устройства, вмонтированного в телефонный аппарат.

...

2.2.1 Индикаторные устройства

Основной недостаток проведения проверок системы безопасности – это их периодичность. Невозможно постоянно контролировать линии связи. И одна из реальных возможностей обеспечения безопасности телефонной линией – это применение специальных технических индикаторных устройств.

Простейшим индикатором наличия подслушивающих устройств является устройство типа ЛСТ-1007, называемое «Телефонный страж» (рис. 3).

...

2.3.1 Многофункциональные устройства индивидуальной защиты линий связи

Phone Guard 2 – является устройством индивидуальной защиты от несанкционированного доступа. Имеет три режима работы:

Режим 1. Самый простой режим, в котором определяется только факт непосредственного подключения к линии несанкционированных устройств с низким сопротивлением, а также параллельное включение постороннего телефона. Как только абонент снимает трубку, загорается красный индикатор «РRIV», во время которого разговор считается безопасным. В случае параллельного подключения, индикатор гаснет, а разговор автоматически прерывается;

...

2.3.2 Устройства уничтожения закладок

Для практического решения задач защиты от несанкционированного доступа нашли применение устройства, получившие название «телефонные киллеры». Принцип их действия основан на подаче высоковольтного напряжения в телефонную линию. В результате этого происходит уничтожение всех подключенных сторонних устройств.

BUGROASTER – это электронный модуль для уничтожения закладных устройств. Он предназначен для физического уничтожения устройств несанкционированного съема информации, гальванически подключенных к телефонной линии. Генерирует серию коротких высокочастотных импульсов, приводящих к разрушению микросхем устройств, подключенных к телефонной линии. Прибор предназначен для зачистки линии в ближней зоне (на расстоянии не менее 200 м).

...

ЗАКЛЮЧЕНИЕ

В курсовой работе рассмотрены основные технические каналы утечки информации, а также проанализированы средства защиты радиосигналов от действий технических разведок и злоумышленников.

Защита информации от перехвата является самостоятельным и исключительно важным направлением комплексной защиты информации. При организации работ по защите информации необходимо решить задачи по выявлению технических каналов утечки информации и выбору средств защиты. Особое внимание стоит уделить установке, монтажу и настройке оборудования в защищаемом помещении, а также контролю эффективности ее функционирования.

...

Список литературы [ всего 8]

- Каторин Ю.Ф., Разумовский А.В., Спивак А.И. Защита информации техническими средствами: Учебное пособие / Под редакцией Ю.Ф. Каторина – СПб: НИУ ИТМО, 2012. – 416 с.

- Защита информации в системах и средствах информатизации и связи: Учебное пособие. — СПб.: ВИКА, 1996. —113 с.

- Защита от несанкционированного доступа к информации. Термины и определения. Руководящий документ. Гостехкомиссия России. М., 1992. — 12 с.

- Организация и современные методы защиты информации / Под ред. С. А. Диева, А. Г. Шаваева. — М.: Концерн «Банковский Деловой Центр», 1998.

- ...